Les injections SQL : Comprendre cette menace redoutable et renforcer la sécurité de votre base de données

Introduction

La sécurité des bases de données est une préoccupation cruciale à une époque où la technologie de l’information est au cœur de nos vies professionnelles et personnelles. Les bases de données stockent des informations sensibles, des données client aux informations financières, et leur sécurité est essentielle pour protéger la confidentialité et l’intégrité des données.

Dans le monde de la cybersécurité, les injections SQL se tiennent en embuscade comme l’une des menaces les plus sournoises et omniprésentes. Les injections SQL sont une technique d’attaque qui peut permettre aux cybercriminels de compromettre vos bases de données, d’accéder à des données sensibles et de causer des dommages considérables.

Dans cet article, nous plongerons au cœur de cette menace redoutable en vous expliquant ce qu’est une injection SQL, comment elle fonctionne, les conséquences potentielles pour votre organisation, et surtout, comment vous pouvez renforcer la sécurité de votre base de données pour éviter ces attaques destructrices.

Que vous soyez un professionnel de la sécurité informatique, un administrateur de bases de données ou simplement soucieux de la protection de vos données en ligne, ce guide vous fournira les connaissances et les stratégies essentielles pour défendre efficacement vos bases de données contre les injections SQL et maintenir un environnement numérique plus sûr pour tous.

Qu'est-ce qu'une injection SQL ?

Une injection SQL est une technique d’attaque informatique courante et redoutable qui vise à exploiter les vulnérabilités des systèmes de gestion de bases de données (SGBD). Cette technique permet à un attaquant d’interagir de manière malveillante avec la base de données sous-jacente en injectant du code SQL non autorisé dans les entrées d’une application web ou d’une application logicielle qui communique avec la base de données.

Comment fonctionne une injection SQL ?

Pour comprendre le fonctionnement d’une injection SQL, examinons le processus étape par étape :

- Entrée utilisateur : Les applications web et logicielles permettent généralement aux utilisateurs de saisir des données, telles que des formulaires de recherche, des identifiants de connexion, ou d’autres informations.

- Manque de validation : Lorsque ces données entrées par l’utilisateur ne sont pas correctement validées ou échappées, elles peuvent être directement incorporées dans les requêtes SQL sans être filtrées.

- Injection de code malveillant : L’attaquant exploite cette vulnérabilité en insérant du code SQL malveillant dans les champs de saisie, ce qui modifie le comportement de la requête SQL.

- Exécution de la requête : L’application exécute la requête SQL, y compris le code malveillant injecté, ce qui permet à l’attaquant d’interagir avec la base de données.

- Accès non autorisé : En fonction de la vulnérabilité exploitée, l’attaquant peut extraire, modifier ou supprimer des données de la base de données, voire prendre le contrôle complet du système.

Exemples concrets d'injections SQL

Les injections SQL peuvent prendre diverses formes et être utilisées dans différentes situations. Voici quelques exemples concrets:

- Injection SQL basée sur des formulaires de recherche : Un attaquant peut saisir une requête SQL malveillante dans un champ de recherche d’un site web, provoquant une exécution non autorisée de la requête dans la base de données.

- Injection SQL aveugle : Dans ce scénario, l’attaquant n’obtient pas directement les résultats de la requête, mais peut déterminer si une condition est vraie ou fausse, ce qui peut être utilisé pour extraire des informations sensibles.

- Injections SQL de type « time-based » : L’attaquant utilise des requêtes qui provoquent des délais ou des ralentissements, ce qui lui permet de déterminer si une injection SQL a réussi ou non.

La compréhension de ces mécanismes fondamentaux est essentielle pour identifier et prévenir les attaques par injection SQL. Dans la prochaine section, nous explorerons les conséquences potentiellement graves de ces attaques sur la sécurité des bases de données.

Les conséquences des injections SQL

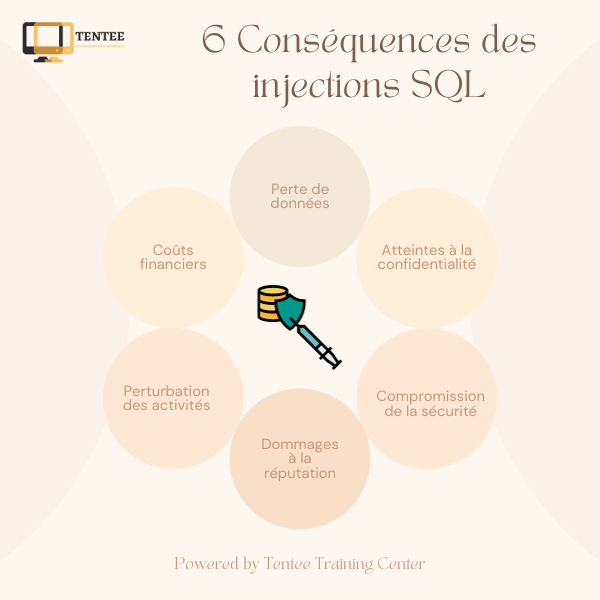

Les injections SQL ne sont pas à prendre à la légère, car elles peuvent avoir des conséquences graves et dommageables pour la sécurité de votre base de données et de votre organisation dans son ensemble.

Perte de données

L’une des conséquences les plus évidentes des injections SQL est la perte de données. Les attaquants peuvent modifier, supprimer ou corrompre des enregistrements dans la base de données, entraînant la perte irréversible d’informations critiques. Cela peut avoir un impact dévastateur sur la continuité des activités et la fiabilité des données.

Atteintes à la confidentialité

Les injections SQL réussies peuvent permettre aux attaquants d’accéder à des données sensibles auxquelles ils n’auraient pas dû avoir accès. Cela peut inclure des informations personnelles, des données financières, des mots de passe, ou d’autres renseignements confidentiels. Ces violations de la confidentialité peuvent entraîner des atteintes à la vie privée des utilisateurs et des clients, ainsi que des conséquences juridiques et réglementaires.

Compromission de la sécurité

Les attaques par injection SQL peuvent ouvrir des portes dérobées dans votre système, permettant aux attaquants d’exécuter du code malveillant ou de prendre le contrôle du système. Cela peut donner aux criminels un accès persistant à votre infrastructure, compromettant davantage la sécurité de votre organisation.

Dommages à la réputation

En cas d’incident lié aux injections SQL, la réputation de votre organisation peut être sérieusement ternie. Les clients, les partenaires commerciaux et le public peuvent perdre confiance en votre capacité à protéger leurs données, ce qui peut entraîner une perte de confiance et une diminution de la clientèle.

Perturbation des activités

Les attaques réussies par injection SQL peuvent entraîner une perturbation significative des activités. Les bases de données peuvent devenir inutilisables, les sites web peuvent être hors service, et la restauration des données et des systèmes peut prendre du temps et des ressources considérables.

Coûts financiers

La gestion des conséquences d’une injection SQL peut entraîner des coûts financiers importants, notamment les frais de restauration des données, les actions correctives, les audits de sécurité, et les poursuites judiciaires éventuelles. Ces coûts peuvent avoir un impact financier substantiel sur votre organisation.

Il est essentiel de comprendre ces conséquences pour mesurer l’importance de la prévention des injections SQL. Dans la prochaine section, nous examinerons les différentes formes d’injections SQL pour mieux comprendre les scénarios dans lesquels elles peuvent se produire.

Les différentes formes d'injections SQL

Les attaques par injection SQL peuvent prendre plusieurs formes, chacune exploitant des vulnérabilités spécifiques pour compromettre la sécurité des bases de données. Comprendre ces variantes est essentiel pour mieux se protéger contre ces attaques.

Injection SQL basée sur les erreurs

L’injection SQL basée sur les erreurs est l’une des formes les plus courantes d’attaques par injection SQL. Elle repose sur l’exploitation d’erreurs SQL générées par le système de gestion de base de données. L’attaquant insère du code SQL malveillant dans une requête qui génère une erreur, révélant ainsi des informations sensibles, telles que la structure de la base de données ou les données des utilisateurs.

Injection SQL aveugle (Blind SQL Injection)

Dans ce scénario, l’attaquant n’obtient pas directement les résultats de la requête, mais peut déterminer si une condition est vraie ou fausse en fonction de la réponse de la base de données. Cela permet à l’attaquant d’extraire des informations sensibles sans voir les données réelles. Les attaques SQL aveugles peuvent être « time-based » (basées sur le temps) ou « boolean-based » (basées sur des conditions booléennes).

Injection SQL de type "time-based"

Les injections SQL de type « time-based » exploitent les délais de réponse de la base de données pour déterminer si une condition est vraie ou fausse. L’attaquant insère du code SQL malveillant qui provoque un délai spécifique dans la réponse de la base de données. En mesurant ce délai, l’attaquant peut inférer des informations sur la base de données.

Injection SQL "Out-of-Band"

Dans ce type d’attaque, l’attaquant ne communique pas directement avec la base de données, mais utilise des canaux de communication « out-of-band » pour extraire des données. Par exemple, l’attaquant peut utiliser DNS (Domain Name System) pour envoyer des données à un serveur contrôlé par lui-même.

Autres variantes et techniques

En plus des formes mentionnées ci-dessus, il existe d’autres variantes d’injections SQL, telles que les attaques basées sur des fonctionnalités spécifiques du SGBD ou des applications. Les attaquants peuvent également utiliser des techniques avancées, telles que l’injection SQL secondaire, pour contourner les mécanismes de sécurité.

Comprendre ces différentes formes d’injections SQL est crucial pour évaluer la vulnérabilité de vos systèmes et mettre en place des mesures de prévention adéquates. Dans la prochaine section, nous examinerons comment prévenir les injections SQL et renforcer la sécurité de vos bases de données.

Comment prévenir les injections SQL ?

Prévenir les injections SQL est essentiel pour protéger la sécurité de vos bases de données. Voici quelques bonnes pratiques et mesures que vous pouvez prendre pour renforcer votre défense contre cette menace redoutable :

Utilisez des requêtes préparées (Prepared Statements)

L’utilisation de requêtes préparées est l’une des meilleures pratiques pour prévenir les injections SQL. Les requêtes préparées permettent de séparer les données des instructions SQL, réduisant ainsi le risque d’injection. Utilisez des bibliothèques ou des frameworks de développement qui prennent en charge les requêtes préparées pour votre langage de programmation.

Utilisez des paramètres

Lorsque vous utilisez des requêtes préparées, utilisez des paramètres pour transmettre les valeurs dynamiques aux requêtes SQL. Les paramètres sont automatiquement échappés et protégés contre les injections SQL. Évitez d’incorporer des données directement dans les requêtes SQL, même si elles semblent sûres.

Validez et échappez les entrées utilisateur

Validez et échappez rigoureusement toutes les entrées utilisateur avant de les incorporer dans une requête SQL. Cela inclut les données provenant de formulaires web, les paramètres d’URL et les données de cookies. Utilisez des fonctions de validation pour garantir que les données sont conformes aux attentes.

Limitez les privilèges d'accès à la base de données

Accordez uniquement les privilèges d’accès nécessaires à vos applications et utilisateurs. Évitez d’utiliser des comptes d’administration avec des privilèges étendus dans les applications en production. En limitant les privilèges, vous réduisez le potentiel de compromission en cas d’injection SQL.

Utilisez des pare-feux applicatifs (WAF)

Les pare-feux applicatifs Web (WAF) peuvent détecter et bloquer les tentatives d’injection SQL en inspectant le trafic web entrant. Mettez en place un WAF pour surveiller et filtrer les requêtes malveillantes avant qu’elles n’atteignent votre application.

Appliquez les correctifs de sécurité

Gardez votre système de gestion de bases de données (SGBD), vos applications web et vos bibliothèques à jour en appliquant les correctifs de sécurité. Les fournisseurs de logiciels publient régulièrement des correctifs pour corriger les vulnérabilités connues.

Effectuez des tests de sécurité

Réalisez des tests de sécurité réguliers, y compris des tests d’injection SQL, pour évaluer la vulnérabilité de votre application. Les outils de sécurité automatisés peuvent identifier les vulnérabilités potentielles pour une correction précoce.

En mettant en œuvre ces mesures de prévention, vous pouvez réduire considérablement le risque d’injections SQL et protéger vos bases de données contre cette menace. Dans la prochaine section, nous explorerons les outils et les techniques de détection d’injections SQL pour renforcer davantage votre sécurité.

Outils et techniques de détection d'injections SQL

Pour maintenir la sécurité de vos bases de données et détecter les vulnérabilités d’injection SQL, il existe plusieurs outils et techniques que vous pouvez utiliser. Voici quelques-unes des options à votre disposition :

Outils de sécurité automatisés

- Netsparker : Cet outil effectue une analyse automatique des applications web à la recherche de vulnérabilités d’injection SQL et d’autres problèmes de sécurité.

- Acunetix : Acunetix est un scanner de vulnérabilités qui peut détecter les injections SQL et d’autres failles de sécurité dans les applications web.

- OWASP ZAP (Zed Attack Proxy) : ZAP est un outil open source de test de sécurité des applications web qui peut être utilisé pour détecter les injections SQL.

Tests manuels de sécurité

Les tests manuels de sécurité impliquent des évaluateurs de sécurité ou des experts en sécurité qui examinent de manière approfondie les applications web à la recherche de vulnérabilités, y compris les injections SQL. Ces tests peuvent identifier des vulnérabilités que les outils automatisés ne peuvent pas détecter.

Utilisation de WAF (pare-feux applicatifs Web)

Comme mentionné précédemment, les WAF peuvent aider à détecter et à bloquer les attaques par injection SQL en inspectant le trafic web entrant. Les WAF modernes sont capables de reconnaître les schémas typiques d’injection SQL.

Analyse des journaux et de l'activité

Surveillez régulièrement les journaux d’activité de votre système de gestion de bases de données et de vos applications web. Les activités suspectes, telles que des tentatives répétées d’injection SQL, peuvent indiquer une tentative d’attaque en cours.

Utilisation de l'IDS/IPS

Les systèmes de détection d’intrusion (IDS) et les systèmes de prévention d’intrusion (IPS) peuvent également être configurés pour détecter les activités suspectes liées aux injections SQL. Ces systèmes peuvent déclencher des alertes en temps réel.

Tests de sécurité continus

Les tests de sécurité ne devraient pas être ponctuels, mais continus. Mettez en place un processus de test régulier pour vérifier en permanence la sécurité de vos applications et de vos bases de données.

Formation et sensibilisation

La sensibilisation à la sécurité est une étape importante pour détecter les injections SQL. Formez vos équipes de développement à reconnaître les vulnérabilités et à appliquer les meilleures pratiques de sécurité.

En combinant ces outils et techniques, vous pouvez renforcer la détection des injections SQL et réduire les risques d’attaques réussies. N’oubliez pas que la sécurité des bases de données est un processus continu qui nécessite une vigilance constante pour protéger vos données et votre organisation.

Études de cas et exemples réels

Pour mieux comprendre les conséquences potentielles des injections SQL et l’importance de la prévention, examinons quelques études de cas et exemples d’attaques réelles qui ont eu un impact significatif sur des organisations.

L'attaque Yahoo de 2014

En 2014, Yahoo a été victime d’une gigantesque attaque par injection SQL qui a compromis les données personnelles de plus de 500 millions de comptes d’utilisateurs. Les attaquants ont pu accéder aux noms, adresses e-mail, numéros de téléphone et mots de passe cryptés des utilisateurs. Cette attaque a eu un impact majeur sur la réputation de Yahoo et a conduit à des enquêtes réglementaires.

L'incident de la chaîne de restaurants Wendy's

En 2016, la chaîne de restaurants Wendy’s a été touchée par une attaque d’injection SQL qui a compromis les données de cartes de crédit de clients dans plus de 1 000 de ses établissements. Cette attaque a eu un coût financier considérable en termes de notifications de violation, de litiges juridiques et de pertes de clients.

La fuite de données de Sony Pictures en 2014

L’attaque de Sony Pictures en 2014 a été l’une des attaques les plus médiatisées de l’histoire, et elle a été rendue possible en partie par une injection SQL. Les attaquants ont pu accéder à des documents internes, des courriels, des scénarios de films inédits et d’autres données sensibles. Cette attaque a causé des dommages considérables à la réputation de l’entreprise.

L'affaire Ashley Madison

En 2015, le site de rencontres Ashley Madison a été victime d’une attaque par injection SQL qui a conduit à la divulgation de données personnelles sensibles de millions d’utilisateurs, y compris leurs préférences en matière de rencontres extra-conjugales. Cette attaque a eu des répercussions importantes sur la vie privée et la réputation des utilisateurs.

Ces exemples réels illustrent la gravité des conséquences possibles des attaques par injection SQL. Ils soulignent également l’importance de la mise en place de mesures de sécurité robustes pour prévenir de telles attaques. La prévention des injections SQL n’est pas simplement une précaution, mais une nécessité pour protéger la sécurité des données et la réputation de votre organisation.

Protéger vos bases de données contre les injections SQL

Les injections SQL restent l’une des menaces les plus omniprésentes et potentiellement dévastatrices pour la sécurité des bases de données et des applications web. Comprendre cette menace, ses conséquences et les meilleures pratiques pour la prévenir est essentiel pour maintenir la sécurité de vos données et la confiance de vos utilisateurs.

Nous avons exploré les différentes formes d’injections SQL, les conséquences de ces attaques, ainsi que les mesures préventives que vous pouvez prendre pour renforcer la sécurité de vos bases de données. De l’utilisation de requêtes préparées et de la validation des entrées utilisateur à la mise en place de pare-feux applicatifs web (WAF) et de tests de sécurité continus, il existe de nombreuses stratégies à votre disposition.

Cependant, il est important de se rappeler que la sécurité des bases de données est un processus continu. Les cybercriminels évoluent constamment, et de nouvelles vulnérabilités peuvent émerger. C’est pourquoi la vigilance, la formation et la sensibilisation à la sécurité sont tout aussi importantes que les mesures techniques.

Les études de cas et exemples réels que nous avons examinés illustrent les répercussions graves que les attaques par injection SQL peuvent avoir sur les organisations et les individus. En investissant dans la sécurité de vos bases de données, vous contribuez non seulement à protéger vos données sensibles, mais aussi à préserver la réputation et la confiance de votre entreprise.

N’oubliez pas que la prévention des injections SQL n’est pas seulement une affaire des équipes de sécurité informatique, mais une responsabilité partagée. Impliquez l’ensemble de votre organisation dans les bonnes pratiques de sécurité, formez vos équipes, et restez à jour sur les dernières menaces et techniques d’attaque.

Pour approfondir vos connaissances en cybersécurité, nous vous invitons à consulter les autres articles de notre blog, où vous trouverez des informations complémentaires sur une variété de sujets liés à la sécurité informatique. De plus, découvrez notre catalogue de formations en cybersécurité, conçues pour vous aider à acquérir les compétences nécessaires pour devenir un professionnel de la sécurité informatique ou renforcer votre propre sécurité en ligne.

En défendant votre base de données contre les injections SQL et en poursuivant votre apprentissage en cybersécurité, vous prenez une mesure cruciale pour protéger votre organisation dans un paysage numérique en constante évolution. La sécurité est une priorité, et en travaillant ensemble, nous pouvons contribuer à créer un environnement en ligne plus sûr pour tous.