Renforcer la sécurité des données dans le Cloud AWS : Meilleures pratiques et solutions

Table of Contents

ToggleIntroduction

L’évolution rapide de la technologie a conduit à une adoption massive du Cloud computing, offrant aux entreprises une flexibilité et une évolutivité sans précédent. Parmi les fournisseurs de services Cloud les plus populaires, Amazon Web Services (AWS) se positionne en tête de liste. Cependant, avec cette transition vers le Cloud, la sécurité des données est devenue une préoccupation majeure pour les entreprises et les utilisateurs. Dans cet article, nous explorerons l’importance de la sécurité des données dans le Cloud AWS, les mesures de sécurité mises en place par AWS, ainsi que les meilleures pratiques pour garantir la confidentialité et l’intégrité des données dans cet environnement complexe.

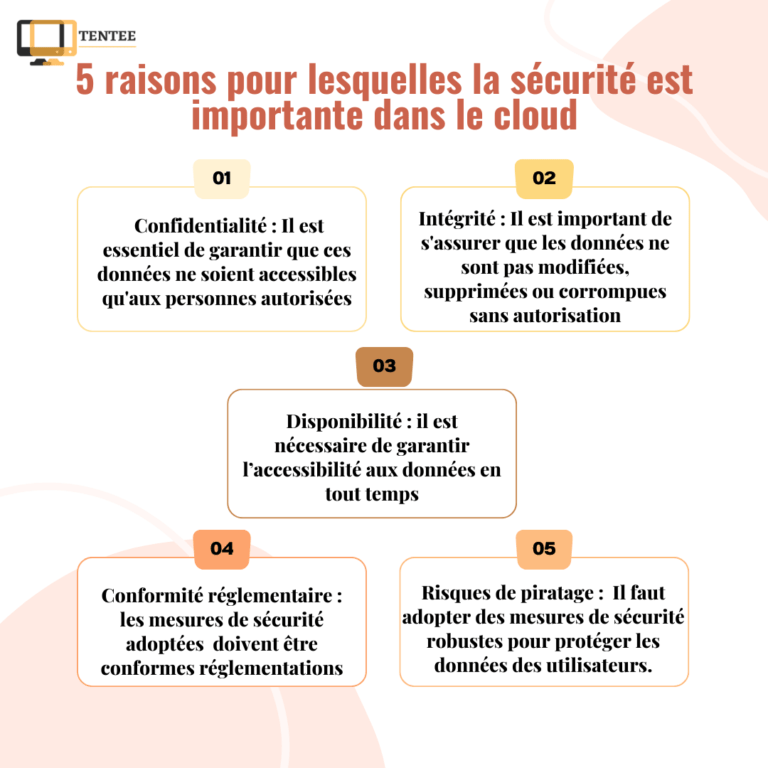

Importance de la sécurité des données dans le cloud

La sécurité des données dans le cloud est d’une importance capitale pour plusieurs raisons :

1. Confidentialité :

Les données stockées dans le cloud peuvent contenir des informations sensibles, telles que des informations personnelles, des données financières ou des secrets commerciaux. Il est essentiel de garantir que ces données ne soient accessibles qu’aux personnes autorisées.

2. Intégrité :

Les données stockées dans le cloud doivent être protégées contre toute altération non autorisée. Il est important de s’assurer que les données ne sont pas modifiées, supprimées ou corrompues sans autorisation.

3. Disponibilité :

Les données stockées dans le cloud doivent être accessibles en tout temps. Il est crucial de mettre en place des mesures de sécurité pour éviter les interruptions de service ou les pannes qui pourraient empêcher l’accès aux données.

4. Conformité réglementaire :

De nombreuses industries sont soumises à des réglementations strictes en matière de protection des données, telles que le Règlement général sur la protection des données (RGPD) en Europe. Il est essentiel de s’assurer que les mesures de sécurité mises en place dans le cloud sont conformes à ces réglementations.

5. Risques de piratage :

Le cloud peut être une cible attrayante pour les cybercriminels en raison de la quantité de données stockées et de la possibilité d’accès à distance. Il est donc essentiel de mettre en place des mesures de sécurité robustes pour prévenir les attaques et protéger les données des utilisateurs.

En résumé, la sécurité des données dans le cloud est essentielle pour protéger la confidentialité, l’intégrité et la disponibilité des données, ainsi que pour se conformer aux réglementations et prévenir les risques de piratage.

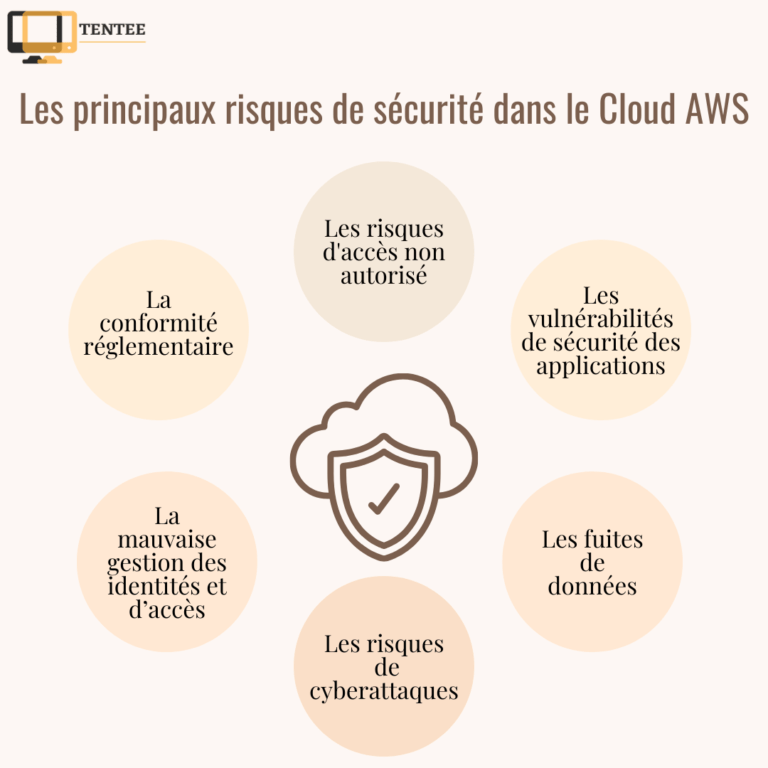

Vue d'ensemble des risques de sécurité dans le Cloud AWS

Le Cloud AWS offre de nombreux avantages en termes de flexibilité, d’évolutivité et de disponibilité, mais il présente également certains risques de sécurité. Voici une vue d’ensemble des principaux risques de sécurité dans le Cloud AWS :

1. Accès non autorisé :

Les risques d’accès non autorisé peuvent provenir de diverses sources, notamment des attaquants externes, des utilisateurs malveillants internes ou des erreurs de configuration. Il est essentiel de mettre en place des mesures de sécurité solides, telles que l’authentification multi-facteurs, pour protéger les ressources dans le Cloud AWS.

2. Vulnérabilités de l'application :

Les applications déployées dans le Cloud AWS peuvent présenter des vulnérabilités de sécurité, telles que des failles de code ou des configurations incorrectes. Il est important de suivre les meilleures pratiques de développement sécurisé et de réaliser des audits réguliers de sécurité pour identifier et corriger ces vulnérabilités.

3. Fuites de données :

Les données stockées dans le Cloud AWS peuvent être exposées en cas de mauvaise configuration des paramètres de sécurité ou de violations de données. Il est crucial de mettre en place des politiques de contrôle d’accès appropriées, de chiffrer les données sensibles et de surveiller en permanence les activités suspectes pour prévenir les fuites de données.

4. Attaques par déni de service (DDoS) :

Les services Cloud AWS peuvent être la cible d’attaques par déni de service distribué, qui visent à saturer les ressources et à rendre les applications indisponibles. AWS propose des services de protection contre les DDoS, tels que AWS Shield, qui peuvent être configurés pour atténuer ces attaques.

5. Gestion des identités et des accès :

La gestion des identités et des accès est un aspect crucial de la sécurité dans le Cloud AWS. Il est important de mettre en place des politiques de gestion des identités solides, de limiter les privilèges d’accès aux ressources et de surveiller les activités des utilisateurs pour détecter les comportements suspects.

6. Conformité réglementaire :

Le Cloud AWS doit se conformer à certaines réglementations de sécurité, telles que le Règlement général sur la protection des données (RGPD) de l’Union européenne. Il est essentiel de comprendre les exigences réglementaires applicables et de mettre en place les mesures de sécurité appropriées pour se conformer à ces réglementations.

Il est important de noter que la sécurité dans le Cloud AWS est une responsabilité partagée entre AWS et les utilisateurs. AWS fournit une infrastructure sécurisée, tandis que les utilisateurs sont responsables de la sécurité de leurs applications et de leurs données. Il est donc essentiel de comprendre les risques de sécurité et de mettre en place les mesures appropriées pour protéger les ressources dans le Cloud AWS.

Meilleures pratiques pour renforcer la sécurité des données dans le Cloud AWS

1. Utilisation d'une architecture de sécurité en couches

L’utilisation d’une architecture de sécurité en couches est une approche efficace pour protéger les systèmes informatiques contre les menaces et les attaques potentielles. Cette approche consiste à mettre en place plusieurs niveaux de défense, chacun avec ses propres mécanismes de sécurité, afin de créer une barrière de protection robuste. Voici quelques exemples de couches de sécurité qui peuvent être mises en place :

1.1 Pare-feu :

Un pare-feu est une première ligne de défense qui contrôle le trafic réseau entrant et sortant. Il peut bloquer les connexions non autorisées et filtrer le trafic suspect.

1.2 Systèmes de détection et de prévention des intrusions (IDS/IPS) :

Ces systèmes surveillent le trafic réseau à la recherche de comportements anormaux ou de signatures d’attaques connues. Ils peuvent détecter et bloquer les tentatives d’intrusion en temps réel.

1.3 Antivirus et anti-malware :

Ces logiciels sont conçus pour détecter, bloquer et éliminer les virus, les logiciels malveillants et autres programmes indésirables. Ils doivent être régulièrement mis à jour pour rester efficaces contre les nouvelles menaces.

1.4 Authentification et contrôle d'accès :

Il est important de mettre en place des mécanismes d’authentification solides, tels que des mots de passe forts, l’authentification à deux facteurs ou l’utilisation de certificats, pour garantir que seules les personnes autorisées peuvent accéder aux systèmes.

1.5 Chiffrement des données :

Le chiffrement des données sensibles, qu’il s’agisse de données en transit ou de données stockées, est essentiel pour protéger leur confidentialité. Des protocoles de chiffrement forts doivent être utilisés pour garantir la sécurité des données.

1.6 Mises à jour et correctifs :

Il est crucial de maintenir les systèmes à jour en installant les derniers correctifs de sécurité. Les vulnérabilités connues peuvent être exploitées par les attaquants, il est donc important de les corriger rapidement.

1.7 Formation et sensibilisation à la sécurité :

Les utilisateurs doivent être formés aux bonnes pratiques de sécurité, tels que l’identification des tentatives de phishing, la protection des informations sensibles et la gestion des mots de passe.

En utilisant une architecture de sécurité en couches, les organisations peuvent renforcer leur posture de sécurité et minimiser les risques d’attaques réussies. Cependant, il est important de noter que la sécurité est un processus continu et évolutif, et qu’il est essentiel de surveiller et de mettre à jour régulièrement les mesures de sécurité pour faire face aux nouvelles menaces.

2. Gestion des identités et des accès

La gestion des identités et des accès (GIA) est un processus qui vise à gérer de manière sécurisée les identités des utilisateurs et leurs droits d’accès aux systèmes, applications et données au sein d’une organisation. Cela implique la création, la modification et la suppression des comptes d’utilisateurs, ainsi que la gestion des droits et des permissions associés à ces comptes. La GIA permet de garantir que seules les personnes autorisées ont accès aux ressources de l’entreprise, en contrôlant et en gérant les identités et les droits d’accès de chaque utilisateur. Cela contribue à renforcer la sécurité de l’organisation en réduisant les risques liés aux accès non autorisés ou aux usurpations d’identité. Les principales fonctionnalités de la GIA comprennent :

2.1 Gestion des identités :

Elle comprend la création, modification et suppression des comptes d’utilisateurs, ainsi que la collecte et la gestion des informations d’identification.

2.2 Authentification :

L’authentification comprend la vérification de l’identité des utilisateurs lors de leur connexion aux systèmes ou aux applications, à l’aide de méthodes telles que les mots de passe, les codes PIN, les cartes à puce, les empreintes digitales, etc.

2.3 Autorisation :

Il s’agit principalement de l’attribution de droits et de permissions aux utilisateurs en fonction de leur rôle ou de leurs responsabilités au sein de l’organisation.

2.4 Gestion des accès :

La gestion des accès consiste à contrôler et suivre les droits d’accès des utilisateurs aux ressources de l’entreprise, en s’assurant qu’ils ont uniquement accès aux informations et aux fonctionnalités qui leur sont nécessaires pour effectuer leur travail.

2.5 Gestion des privilèges :

La gestion des privilèges administratifs accordés aux utilisateurs ayant des responsabilités de gestion des systèmes ou des applications.

La GIA est essentielle pour assurer la sécurité des systèmes d’information et la protection des données sensibles. Elle permet de réduire les risques de violations de données, de vols d’identité et d’accès non autorisés, tout en facilitant la gestion des utilisateurs et de leurs droits d’accès au sein de l’organisation.

3. Chiffrement des données au repos et en transit

Le chiffrement des données au repos et en transit est une mesure de sécurité essentielle pour protéger les informations sensibles. Voici ce que cela implique :

3.1 Chiffrement des données au repos :

Cela signifie que les données sont chiffrées lorsqu’elles sont stockées, que ce soit sur un disque dur, un serveur ou un périphérique de stockage externe. Le chiffrement des données au repos garantit que même si quelqu’un accède physiquement aux supports de stockage, il ne pourra pas lire les données sans la clé de chiffrement appropriée.

3.2 Chiffrement des données en transit :

Cela concerne le chiffrement des données lorsqu’elles sont en déplacement, c’est-à-dire lorsqu’elles sont transférées d’un emplacement à un autre, par exemple lorsqu’elles sont envoyées via Internet ou sur un réseau local. Le chiffrement des données en transit garantit que même si quelqu’un intercepte les données pendant leur transfert, il ne pourra pas les lire sans la clé de chiffrement appropriée.

Le chiffrement des données au repos et en transit peut être réalisé à l’aide de différentes techniques et protocoles de chiffrement, tels que le chiffrement symétrique (utilisant une seule clé pour chiffrer et déchiffrer les données) ou le chiffrement asymétrique (utilisant une paire de clés publique/privée pour chiffrer et déchiffrer les données). Il est important de mettre en place des mesures de chiffrement solides pour garantir la confidentialité et l’intégrité des données sensibles, en particulier lorsqu’elles sont stockées dans des bases de données, des serveurs cloud ou lorsqu’elles sont échangées entre différents systèmes.

3.3 Surveillance et détection des menaces

La surveillance et la détection des menaces sont des activités essentielles pour garantir la sécurité d’un système ou d’un réseau. Cela implique de surveiller en permanence les activités et les comportements suspects, ainsi que de mettre en place des mécanismes de détection pour repérer les menaces potentielles. Il existe différentes méthodes et outils pour assurer cette surveillance et cette détection des menaces. Parmi les plus courants, on trouve :

- Les systèmes de détection d’intrusion (IDS) : ces outils analysent le trafic réseau à la recherche de comportements anormaux ou de signatures de menaces connues.

- Les systèmes de prévention d’intrusion (IPS) : ces outils vont plus loin que les IDS en bloquant activement les tentatives d’intrusion détectées.

- Les systèmes de gestion des journaux (SIEM) : ces outils collectent et analysent les journaux d’événements de différents systèmes pour détecter les activités suspectes.

- Les scanners de vulnérabilités : ces outils analysent les systèmes à la recherche de failles de sécurité connues.

- Les antivirus et les anti-malwares : ces logiciels détectent et suppriment les programmes malveillants.

En plus de ces outils, il est également important de mettre en place des politiques de sécurité, des procédures de gestion des incidents et de former le personnel à la détection des menaces. La surveillance et la détection des menaces doivent être régulières et mises à jour en fonction de l’évolution des technologies et des nouvelles menaces.

4. Mise à jour régulière des systèmes et des logiciels

La mise à jour régulière des systèmes et des logiciels est essentielle pour maintenir la sécurité et la performance de votre ordinateur ou de votre appareil. Les mises à jour fournissent souvent des correctifs de sécurité importants pour protéger votre système contre les vulnérabilités et les menaces en ligne. Il est recommandé d’activer les mises à jour automatiques sur votre appareil afin de garantir que vous recevez les dernières mises à jour dès qu’elles sont disponibles. Cela vous évitera d’oublier de les installer manuellement.

Les mises à jour peuvent également apporter de nouvelles fonctionnalités, des améliorations de performance et des corrections de bugs pour vos logiciels. En gardant vos logiciels à jour, vous pouvez bénéficier des dernières améliorations et éviter les problèmes liés à des versions obsolètes. Il est important de noter que les mises à jour peuvent parfois nécessiter un redémarrage de votre appareil. Il est donc préférable de planifier ces mises à jour à un moment où vous pouvez vous permettre de redémarrer votre système.

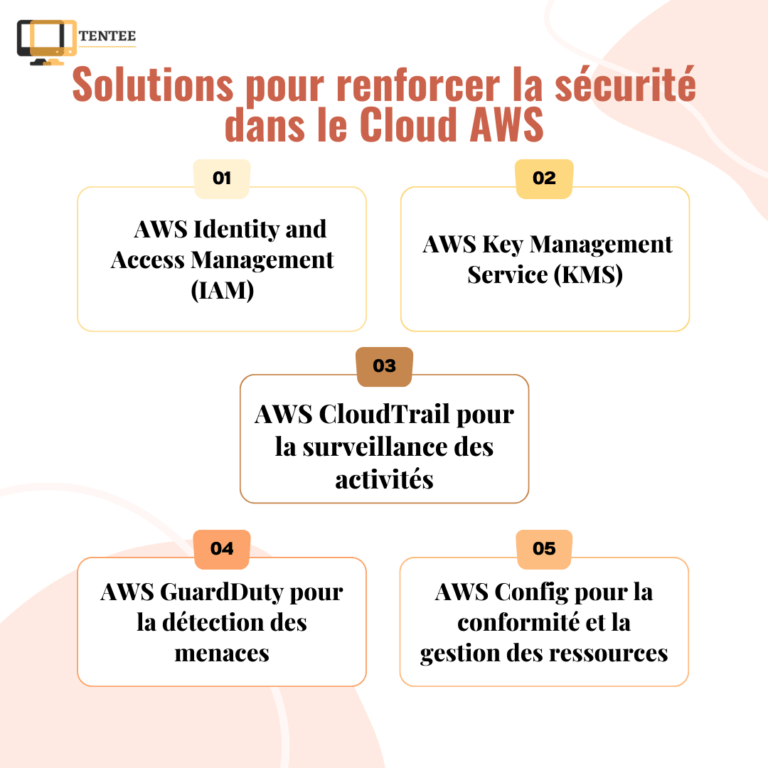

Solutions pour renforcer la sécurité des données dans le Cloud AWS

1. AWS Identity and Access Management (IAM)

AWS Identity and Access Management (IAM) est un service d’AWS qui permet de gérer les identités et les accès aux ressources AWS. IAM permet de créer et de gérer des utilisateurs, des groupes et des rôles, et de définir des politiques d’accès pour contrôler les actions qu’ils peuvent effectuer sur les ressources AWS.

IAM permet de sécuriser l’accès aux ressources AWS en fournissant des identifiants d’authentification uniques pour chaque utilisateur et en permettant de définir des autorisations granulaires pour chaque action sur les ressources. Cela permet de limiter l’accès aux ressources uniquement aux utilisateurs autorisés.

IAM offre également des fonctionnalités avancées telles que la possibilité de configurer des stratégies de contrôle d’accès basées sur des conditions, la possibilité de gérer des certificats SSL pour les utilisateurs, et la possibilité de configurer des rôles d’identité fédérée pour permettre l’accès aux ressources AWS à des utilisateurs externes.

2. AWS Key Management Service (KMS)

AWS Key Management Service (KMS) est un service de gestion des clés de chiffrement proposé par Amazon Web Services (AWS). Il permet de créer et de contrôler les clés de chiffrement utilisées pour protéger les données stockées et transférées dans les services AWS. KMS offre plusieurs fonctionnalités, notamment :

2.1 Gestion centralisée des clés :

KMS permet de créer, importer, exporter et supprimer des clés de chiffrement. Il offre également la possibilité de gérer les autorisations d’accès aux clés.

2.2 Chiffrement des données :

KMS permet de chiffrer les données stockées dans les services AWS tels que S3, EBS, RDS, etc. Il prend en charge différents algorithmes de chiffrement, y compris AES-256.

2.3 Gestion des clés client :

KMS permet également de gérer les clés de chiffrement générées par les clients. Cela permet aux clients de chiffrer leurs données localement avant de les envoyer à AWS.

2.4 Audit et conformité :

KMS offre des fonctionnalités d’audit et de journalisation pour suivre les activités liées aux clés de chiffrement. Il est également conforme à plusieurs normes de conformité, telles que PCI DSS, HIPAA, etc.

2.5 Intégration avec d'autres services AWS :

KMS peut être intégré avec d’autres services AWS tels que AWS CloudTrail, AWS CloudWatch, AWS Identity and Access Management (IAM), etc., pour une gestion plus complète des clés de chiffrement.

3. AWS CloudTrail pour la surveillance des activités

AWS CloudTrail est un service de surveillance des activités qui permet de suivre et d’enregistrer les actions effectuées sur les ressources AWS. Il enregistre les appels d’API effectués par les utilisateurs, les services AWS et les comptes AWS.

CloudTrail fournit des informations détaillées sur les actions effectuées, telles que les identifiants de l’utilisateur, les adresses IP source, les horodatages et les détails des actions effectuées. Ces journaux d’activité sont stockés dans Amazon S3 et peuvent être consultés et analysés pour la sécurité, la conformité, la surveillance et la détection des menaces. Avec CloudTrail, vous pouvez suivre les modifications apportées aux ressources AWS, telles que la création, la modification ou la suppression d’instances EC2, de groupes de sécurité, de rôles IAM, etc. Vous pouvez également suivre les activités liées à la gestion des identités et des accès, telles que la création ou la suppression d’utilisateurs, de groupes et de stratégies IAM. CloudTrail peut également être utilisé pour détecter les activités suspectes ou malveillantes, en configurant des alertes basées sur des modèles de comportement anormal ou en utilisant des outils d’analyse de journaux tiers.

4. AWS GuardDuty pour la détection des menaces

AWS GuardDuty est un service de détection des menaces proposé par Amazon Web Services (AWS). Il utilise l’intelligence artificielle et l’apprentissage automatique pour analyser les journaux d’activité et les flux de données de vos ressources AWS, afin de détecter les comportements malveillants et les activités suspectes.

GuardDuty utilise une combinaison de techniques, telles que l’analyse des anomalies, la détection des comportements de botnets et la surveillance des attaques de force brute, pour identifier les menaces potentielles. Il peut également détecter les tentatives d’accès non autorisées, les exfiltrations de données et les activités de phishing. Une fois qu’une menace est détectée, GuardDuty génère des alertes et fournit des informations détaillées sur la nature de la menace, ainsi que des recommandations pour la résoudre. Il peut également être intégré à d’autres services de sécurité AWS, tels que AWS CloudTrail et AWS Security Hub, pour une visibilité et une gestion plus complète des menaces.

5. AWS Config pour la conformité et la gestion des ressources

AWS Config est un service de gestion des ressources et de conformité qui vous permet de suivre et d’évaluer l’état de conformité de vos ressources AWS. Il vous aide à maintenir un inventaire précis de vos ressources, à suivre les modifications apportées à ces ressources et à évaluer continuellement leur conformité aux règles de sécurité et de gouvernance définies. Avec AWS Config, vous pouvez configurer des règles personnalisées pour vérifier la conformité de vos ressources par rapport à des normes de sécurité spécifiques, telles que les meilleures pratiques de sécurité AWS ou les politiques de conformité réglementaires. Vous pouvez également utiliser les règles prédéfinies fournies par AWS Config pour évaluer la conformité de vos ressources.

AWS Config vous permet également de visualiser et d’analyser l’historique des configurations de vos ressources, ce qui vous permet de comprendre les modifications apportées à vos ressources au fil du temps. Vous pouvez également configurer des notifications pour être informé des modifications non autorisées ou non conformes à vos politiques de sécurité.

Conclusion

En résumé, la mise en place d’une stratégie de sécurité solide dans le Cloud AWS est essentielle pour protéger vos données, prévenir les attaques, se conformer aux réglementations, assurer la continuité des activités et gérer efficacement les accès et les identités. Notre centre de formation TENTEE TRAINING CENTER est un centre de formation aux métiers de l’informatique et du digital. Nous offrons des formations variées dans le domaine du cloud computing. Nous vous proposons des articles dans des domaines variés sur notre blog. Pour en besoin de formation et de consulting nous contacter sur WhatsApp ou nous envoyer un mail.